昨天解釋網路安全監控(NSM)目的,相較於一般網路監控,NSM是以資訊安全為主的監控,今天來分析NSM的優點。

網路安全監控(NSM)優勢

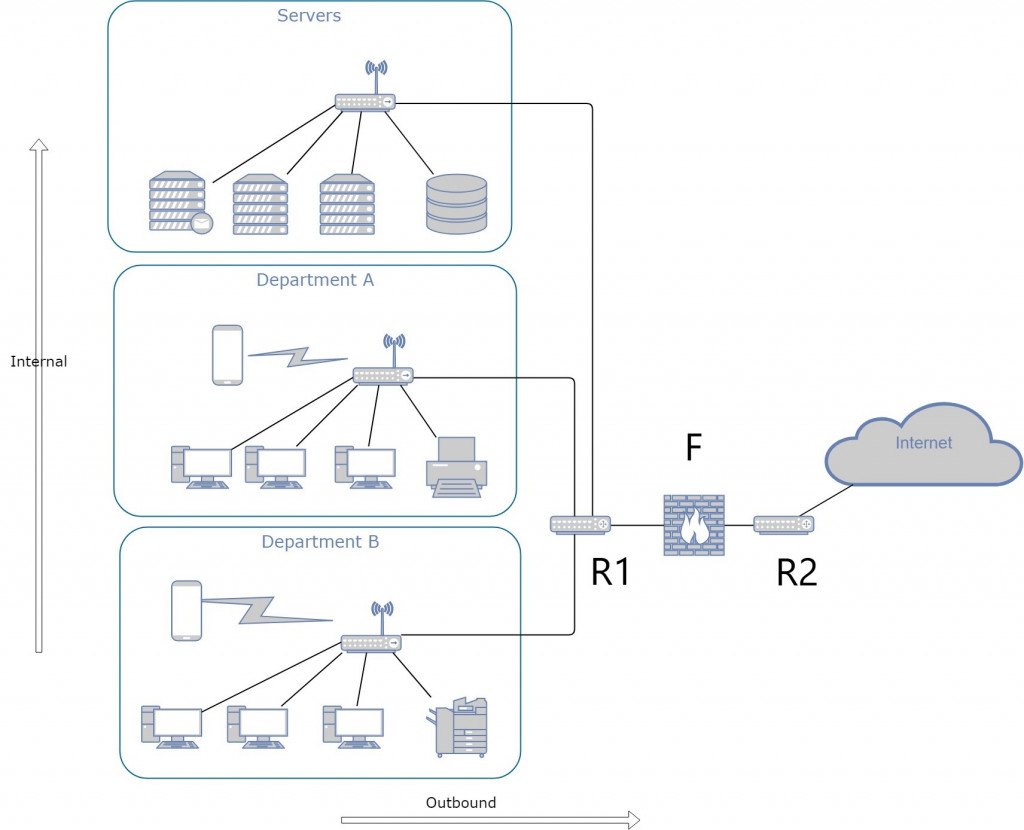

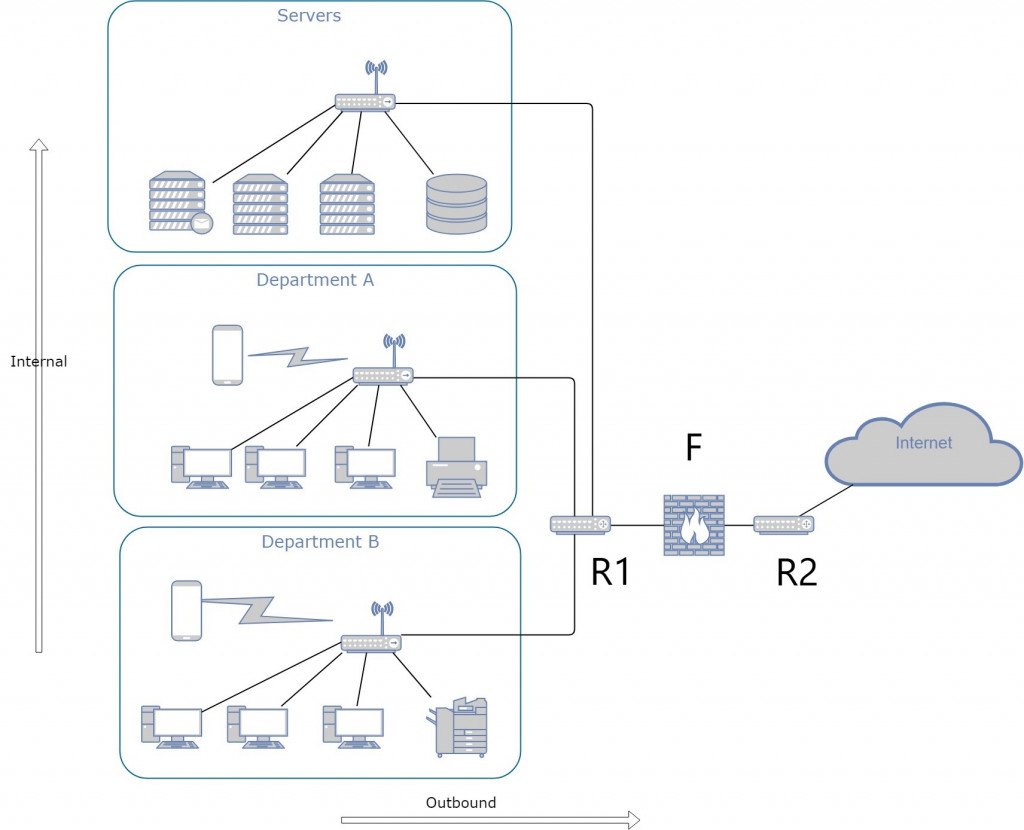

- 傳統架構著重於邊界(edge)防禦,以資安設備管制進出,但是對於內部流量反而不一定清楚。以下面範例公司網路架構圖為例,A部門、B部門乃至Server對外(outbound)流量,都會經過防火牆區F,很多資安設備例如IPS、URL Filtering、UTM、乃至次世代防火牆NGFW等等都是在這一區像海關一樣嚴格把守,內部三個網段可以在router上以VLAN和ACL控制存取,但是從A部門到Server區網路流量具體情況,在防火牆/資安設備區F是看不見的,因為流量是從A區經過Router R1到Server區不會傳到F,這時候如果有來自內部威脅,或者是駭客入侵到A部門的其中一台電腦,橫向移動到A部門其他電腦或B部門電腦,甚至從A部門發動攻擊感染Server,怎麼辦?這也是為什麼當一台電腦中了勒索軟體,會在內部一直散播沒被發現的原因,像WannaCry勒索軟體是利用通常大家都會使用的SMB協定橫向移動,Router R1並不會阻擋SMB這樣的正常存取,否則A部門的電腦都無法存取Server區裡File Server的檔案了。

依照NSM的不同布署方式,可以收集到重要的資料,從(看似)正常網路流量中分析偵測,找出異常行為加以警示,無論是inbound、outbound或橫向流量都是NSM監控的方向。

範例公司網路架構圖

-

Flow Data 如Netflow、sFLow等是定期抽樣網路流量,資料收集不夠完整,也無法分析加密的網路流量;日誌Log有可能因故障或被入侵者竄改消除;NSM資料收集齊全,包含全文 Full content、提取內容 Extracted content、Session 資料 Session data、處理資料 Transaction data、統計資料 Statistical data、元資料Metadata、警告資料 Alert data等等,豐富的資料提供平台分析、判斷,彌補一般監控的不足。即使日誌Log被更改,NSM平台仍然能從監控中發現蛛絲馬跡。

-

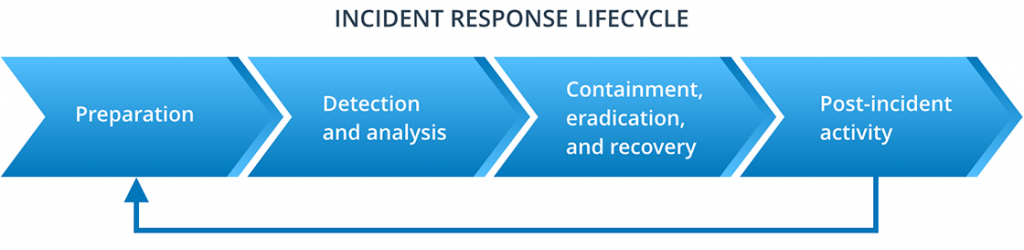

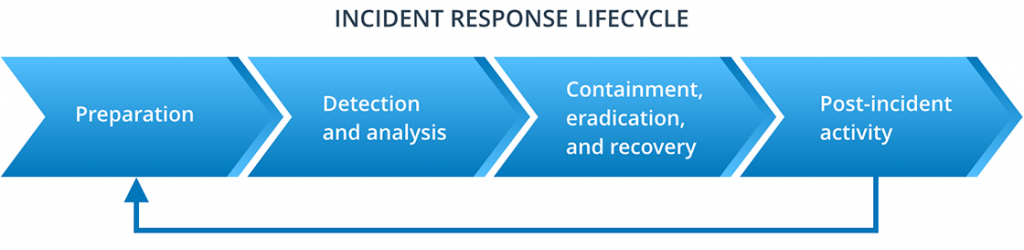

一般資安事件應變處理有四大步驟(見以下截圖),NSM平台平時便收集大量資料,提高能見度,在第二階段偵測與分析是非常重要的工具,偵測異常狀況,整合收集情報,減少誤判提升準確度,盡快回應,在第三階段才可能採取正確阻擋措施,而在第四階段進行數位鑑識時亦可以協助重建入侵軌跡,有助縮短整體資安事件應變處理時間。

來自網路截圖

- 最近Threat Hunting也是個很熱門的話題, 但是要怎麼開始呢?通常Threat Hunting會從邊界(Edge)、端點(Endpoint)、或網路(Network) 著手:傳統架構在邊界上已經有相當資安設備的話,開始進行Threat Hunting不是問題,像很多次世代防火牆廠商會說它們產品功能很強可以進行Threat Hunting,不過在複雜的網路架構中因為NAT的關係,邊界設備往往見不到原始IP;端點也是個很好的入手點,但是端點Threat Hunting通常需要安裝終端防護產品,很多EDR產品的功能確實很強,大幅提升可見性,但是並非每個設備都能安裝終端防護軟體,一些網路設備、IoT、網路多功能列印機等等怎麼辦?

佈署NSM可以從網路Threat Hunting方面開始踏出第一步,對規模不大、不太複雜的網路環境來說比較容易佈署,雖然加密流量仍然是挑戰,但是可以進行封包分析,靈活彈性的佈署方式也是其優點。

介紹完NSM的優點,是否迫不及待準備捲起袖子動手玩呢?先等明天介紹完NSM的缺點再決定吧~